Marcin Napiórkowski – Naukowa i Akademicka Sieć Komputerowa – Państwowy Instytut Badawczy

Cykl ćwiczeń „Cyber Europe” to przeprowadzane na dużą skalę symulacje sytuacji kryzysowych, organizowane przez Europejską Agencję ds. Bezpieczeństwa Sieci i Informacji (ENISA). Mają one formułę ćwiczeń sztabowych, w których uczestnicy testują scenariusze przygotowane na wypadek wystąpienia sytuacji kryzysowej. Dzięki temu możliwe jest jasne określenie ról i obowiązków na wypadek zaistnienia rzeczywistej sytuacji kryzysowej.

Celem ćwiczeń „Cyber Europe” jest testowanie procedur zarządzania kryzysowego w obliczu międzynarodowego kryzysu w cyberprzestrzeni (w sieciach i systemach komputerowych) – zarówno tych wewnętrznych, w państwach członkowskich i w poszczególnych sektorach i organizacjach, jak również procedur na poziomie europejskim (tzw. SOP – Standard Operating Procedures).

W dziedzinie cyberbezpieczeństwa jest to szczególnie istotne, ponieważ kryzysy cybernetyczne mają potencjał przerodzenia się w realne zagrożenia fizyczne (np. brak prądu, problemy z łącznością). W takiej sytuacji konieczna jest sprawna współpraca zespołów reagowania na incydenty bezpieczeństwa komputerowego (CERT lub CSIRT) z zespołami i centrami zarządzania kryzysowego oraz zespołami medialnymi, a także z administracją publiczną i sektorem prywatnym (każda edycja dotyczy innego sektora gospodarki).

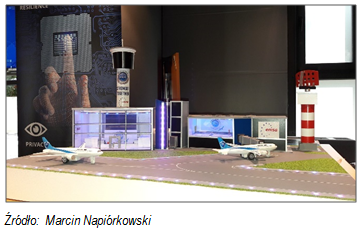

Dotychczas odbyły się cztery edycje ćwiczenia. Pierwsza miała miejsce w 2010 roku. W 2012 roku ćwiczenia dotyczyły sektora bankowego, w 2014 roku – sektora energetycznego i telekomunikacyjnego, natomiast w 2016 roku w ćwiczeniu wzięli udział dostawcy Internetu i firmy z sektora bezpieczeństwa IT. Obecna, piąta edycja z czerwca 2018 roku, dotyczyła sektora lotnictwa cywilnego.

Procedury wypracowane przez państwa członkowskie i ENISA w poprzednich edycjach stały się podstawą (tzw. blueprint) zaleceń Komisji Europejskiej w sprawie skoordynowanego reagowania na incydenty i kryzysy cybernetyczne na dużą skalę. Zalecenia zawierają ramowe procedury i organizację współpracy europejskiej na poziomie strategicznym i operacyjnym.

Skalę ćwiczenia najlepiej zobrazować liczbami. W obecnej edycji uczestniczyło 30 państw: Unii Europejskiej i Europejskiego Stowarzyszenia Wolnego Handlu oraz 10 instytucji unijnych, zajmujących się cyberbezpieczeństwem i działających w sektorze lotnictwa cywilnego. Łącznie ćwiczyło 300 organizacji i 900 zespołów lub specjalistów z dziedziny bezpieczeństwa w cyberprzestrzeni, zarządzania kryzysowego i komunikacji społecznej. Ćwiczący w ciągu dwóch dni otrzymali ponad 23 tysiące wiadomości ćwiczebnych.

Skalę ćwiczenia najlepiej zobrazować liczbami. W obecnej edycji uczestniczyło 30 państw: Unii Europejskiej i Europejskiego Stowarzyszenia Wolnego Handlu oraz 10 instytucji unijnych, zajmujących się cyberbezpieczeństwem i działających w sektorze lotnictwa cywilnego. Łącznie ćwiczyło 300 organizacji i 900 zespołów lub specjalistów z dziedziny bezpieczeństwa w cyberprzestrzeni, zarządzania kryzysowego i komunikacji społecznej. Ćwiczący w ciągu dwóch dni otrzymali ponad 23 tysiące wiadomości ćwiczebnych.

W Polsce ćwiczącymi byli: Naukowa i Akademicka Sieć Komputerowa – Państwowy Instytut Badawczy (NASK) z działającym w niej zespołem CERT Polska, administracja publiczna reprezentowana przez Rządowe Centrum Bezpieczeństwa, Ministerstwa: Cyfryzacji i Infrastruktury, Urząd Lotnictwa Cywilnego, a także kontrola ruchu lotniczego, podmioty

z sektora lotnictwa cywilnego, dostawca sieci telekomunikacyjnej oraz stowarzyszenie Polska Obywatelska Cyberobrona. Łącznie 18 zespołów ćwiczących z 10 organizacji.

Polscy uczestnicy, w reakcji na wiadomości ćwiczebne scenariusza, wymienili między sobą ponad 500 wiadomości poprzez pocztę elektroniczną. Oprócz tego komunikowali się telefonicznie, a w sprawach technicznych (m.in. rozwiązywanie incydentów bezpieczeństwa komputerowego) za pośrednictwem formularza i komunikatora internetowego wystawionego przez CERT Polska. Ta liczba nie obejmuje komunikacji wewnętrznej w obrębie ćwiczących organizacji.

Reakcją na symulowane wydarzenia były także sporządzane przez uczestników krótkie analizy na potrzeby kierownictwa swojej organizacji oraz rozmowy telefoniczne z przedstawicielami ćwiczebnych redakcji mediów informacyjnych.

Kontrola i koordynacja ćwiczenia wymagała ok. 150 wiadomości elektronicznych, dziesiątek rozmów telefonicznych i bieżącej komunikacji pomiędzy moderatorami i administratorami na czacie internetowym. Koordynacja i kontrola to przede wszystkim czuwanie nad przebiegiem ćwiczenia, działaniem platformy ćwiczebnej – funkcjonowaniem wirtualnego świata i rozwiązywanie kwestii technicznych. Moderatorzy pełnili także rolę uzupełniającą dla scenariusza, ale interweniowali tylko w przypadkach szczególnych, m.in. wtedy, gdy do reakcji na zdarzenie ze scenariusza potrzebne były działania lub decyzje podmiotu, który nie brał udziału w ćwiczeniu.

Konstrukcja scenariusza zawierała incydenty bezpieczeństwa w sieciach i systemach komputerowych, ataki hybrydowe (zagrożenie bezpieczeństwa fizycznego, akcje medialne i dezinformację), które materializowały się poprzez zdarzenia w podmiotach sektora lotnictwa cywilnego i zarządzania kryzysowego. Scenariusz zawierał także potencjalne zagrożenia dla innych sektorów gospodarki, które mogły rozprzestrzenić się za pośrednictwem sieci, wraz z eskalacją incydentu. Sprawdzenie czy kooperacja na poziomie europejskim jest sobie w stanie poradzić z zażegnaniem niebezpieczeństwa było jednym z celów ćwiczenia. Testowane były plany zarządzania kryzysowego i zapewnienia ciągłości działania na wszystkich poziomach: organizacji, sektora, kraju oraz europejskiego obszaru gospodarczego.

W warstwie medialnej scenariusz miał na celu sprawdzenie, jak organizacje i administracja lotnicza będą reagowały na zainteresowanie zagrożeniem ze strony mediów tak zwanego głównego nurtu. Drugim celem było przećwiczenie reakcji i obrony przed dezinformacją w mediach społecznościowych.

Istotnym elementem ćwiczenia były zdarzenia techniczne, wymagające od wyspecjalizowanych zespołów reagowania na incydenty bezpieczeństwa komputerowego przeprowadzania m.in. analiz powłamaniowych, analiz próbek złośliwego oprogramowania, powstrzymywania ataków z wykorzystaniem „internetu rzeczy”, zautomatyzowanej analizy informacji z otwartych źródeł. Zdarzenia techniczne składały się na incydenty, a usuwanie skutków tych zdarzeń decydowało o skutecznej odpowiedzi na kryzys.

Aktualnie trwa proces formułowania wniosków i rekomendacji z ćwiczenia, które będą gotowe na przełomie października i listopada 2018 roku. W tym czasie opublikowany zostanie jawny raport z organizacji i przebiegu ćwiczenia, który można będzie pobrać ze strony ENISA. Na stronie dostępne są raporty z poprzednich edycji Cyber Europe. Należy przy tym zaznaczyć, że większość obserwacji i wniosków nie jest publikowana. Stanowią one informację prawnie chronioną – informacje niejawne administracji publicznej oraz tajemnice handlowe przedsiębiorstw biorących udział w ćwiczeniu.

Ćwiczenia były doskonałą okazją do przetrenowania działania punktów kontaktowych do spraw cyberbezpieczeństwa i ich współdziałania z centrami zarządzania kryzysowego, szczególnie w kontekście prac nad rozwiązaniami zawartymi w projekcie ustawy o krajowym systemie cyberbezpieczeństwa. Przećwiczono m.in. działanie zespołu CERT Polska w roli przyszłego CSIRT NASK.

Sektorowo, w zakresie proceduralnym i technicznym, sprawdzone zostało współdziałanie podmiotów cyberbezpieczeństwa i bezpieczeństwa lotnictwa cywilnego w odpieraniu złożonego zagrożenia

– przebiegającego w cyberprzestrzeni, ale mającego realny, fizyczny skutek dla podmiotów lotnictwa cywilnego.

W zakresie procedur, na poziomie krajowym, przetestowane zostało współdziałanie NASK i RCB w inicjowaniu Zespołu ds. incydentów krytycznych i jego relacji do Rządowego Zespołu Zarządzania Kryzysowego. Działanie to było jednym z celów krajowych ćwiczenia i pozwoliło na sprawdzenie jednego z zakładanych wariantów reagowania na incydenty i ich eskalowania z poziomu organizacji na poziom krajowy.

Zauważono braki i mankamenty, szczególnie w komunikacji i bieżącej wymianie informacji. Ze wstępnej analizy wynika, że większa ich część wynikała z faktu, że procedury powstały na podstawie projektu ustawy, a struktury nie są ostatecznie ustalone, w związku z czym w ćwiczeniu testowane były różne warianty działania. Braki dotyczą głównie strony technicznej i organizacyjnej kanałów komunikacyjnych, wykorzystywanych do tej pory rzadko lub w ogóle (lub wcześniej niefunkcjonujących). Dzięki wnioskom z ćwiczenia, stwierdzone niedociągnięcia będzie można usunąć przed wejściem w życie ustawy o krajowym systemie cyberbezpieczeństwa.

Źródła:

1. https://cyberpolicy.nask.pl/cp/dobre-praktyki/cwiczenia/56,Cwiczenia-Cyber-Europe.html;

2. https://www.enisa.europa.eu/news/enisa-news/cyber-europe-2018-get-prepared-for-the-next-cyber-crisis/;

3. https://www.enisa.europa.eu/topics/cyber-exercises;

4. https://www.cyber-europe.net;

5. obserwacje własne.

KOMENTARZ

Pozytywnie oceniono współpracę w rozwiązaniu kryzysu na poziomie europejskim, z wykorzystaniem kanałów komunikacji, procedur i narzędzi, które zostały udostępnione państwom w ramach sieci CSIRT lub użyte wcześniej w czasie odpierania realnych ataków w cyberprzestrzeni. Ćwiczenie wykazało przydatność tych ustaleń i narzędzi. Polscy uczestnicy ćwiczenia zostali wstępnie bardzo wysoko ocenieni przez zespół kontrolujący ćwiczenie pod kątem reakcji na symulowane media i kontroli przekazu medialnego. Ćwiczenie Cyber Europe 2018 jest kolejną symulacją, która udowadnia, że działania zespołów medialnych i PR-owych są równie ważne jak działania techniczne i proceduralne. Mają one szczególną wartość przy odpowiedzi na zagrożenia nowego typu, takie jak działania hybrydowe czy dezinformacja.