Michał Wątor – Rządowe Centrum Bezpieczeństwa

Wzrasta liczba ataków komputerowych infekujących systemy w celu okupu, tzw. ransomware. Ataki te mają charakter międzynarodowy, a ich skala może stanowić zagrożenie dla funkcjonowania instytucji, służb państwowych, co w konsekwencji przekłada się na bezpieczeństwo obywateli.

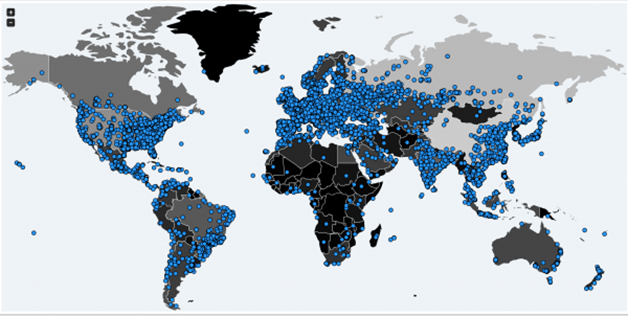

12 maja br., w piątek w godzinach porannych doszło do ataku WannaCry – złośliwego oprogramowania, blokującego dostęp do komputerów z systemem operacyjnym Windows – na urządzenia w wielu krajach, na kilku kontynentach. Działanie wirusa polegało na szyfrowaniu dysku twardego komputera i całkowitym odcięciu dostępu do znajdujących się na nim plików. Najszybciej zagrożenie zauważono w Hiszpanii i Wielkiej Brytanii.

O godz. 15.22 portal Independent poinformował o chaosie w brytyjskiej państwowej służbie zdrowia (National Health Service – NHS) spowodowanym potężnym atakiem cybernetycznym.

Źródło: Independent.co.uk /AFP/

Źródło: Independent.co.uk /AFP/

Źródło: ZaufanaTrzeciaStrona.pl

Źródło: ZaufanaTrzeciaStrona.pl

Po zaatakowaniu komputera użytkownik otrzymywał komunikat zobrazowany na powyższej grafice. Okazało się, że atak objął ponad 70 krajów m.in. w Europie, Stanach Zjednoczonych i Azji. Dotknął systemy informatyczne zarówno firm jak i instytucji państwowych, w tym amerykańską firmę spedycyjną Fedex, rosyjskie Ministerstwo Spraw Wewnętrznych czy największy bank Rosji – Sbierbank. Eksperci zidentyfikowali zdarzenie jako atak ransomware w celu uzyskania okupu w wysokości równowartości 300 USD w kryptowalucie Bitcoin. Użycie tej popularnej kryptowaluty ma na celu uniemożliwienie prześledzenia przepływu płatności i namierzenia odbiorcy końcowego.

Incydent na tak wielką skalę uruchomił m.in. działania z zakresu reagowania kryzysowego. Władze brytyjskie zdecydowały o objęciu ochroną atakowanych instytucji przez Narodowe Centrum Cyberbezpieczeństwa (National Cyber Security Centre – NCSC).

Wokół cyberataku zaczęło pojawiać się coraz więcej niezweryfikowanych informacji. Między innymi portal WikiLeaks podał, że do uderzenia zostało wykorzystane oprogramowanie, które wyciekło z jednej z agend rządowych USA. W tym czasie eksperci z firmy Check Point zajmującej się cyberbezpieczeństwem określili, że użyta wersja ransomware pochodzi z lutego 2017 r.

W Polsce portal sekurak.pl poinformował

o godz. 17.40 o zmasowanym ataku na infrastrukturę IT i sieć telefoniczną brytyjskich szpitali oraz rozprzestrzenieniu wirusa na Portugalię, Hiszpanię, Rosję, Ukrainę i Tajwan. Sekurak skupił się na skutkach ataku na służbę zdrowia w Wielkiej Brytanii, gdzie doszło do częściowego wyłączenia systemów IT oraz do utraty dostępności niekrytycznych działań medycznych.

O godz. 18.30 firma Kaspersky Lab (securelist.com) opublikowała analizę przedstawiającą metodę przeprowadzenia ataku (wykorzystanie błędu w protokole SMB służącym udostępnianiu zasobów komputerowych), sposób działania wirusa, a także wykorzystanie sieci TOR (The Onion Router

– wirtualna sieć komputerowa, zapobiega analizie ruchu sieciowego i w konsekwencji zapewnia użytkownikom prawie anonimowy dostęp do zasobów Internetu) do anonimizacji napastników. Podano także wykaz podatnych systemów, listę najbardziej dotkniętych atakiem krajów, zwrócono uwagę na wielojęzyczność komunikatów z żądaniami okupu oraz wymieniono rozszerzenia plików podlegających szyfrowaniu. Kaspersky Lab zapowiedział również prace nad deszyfratorem zarażonych systemów.

Tego samego dnia (12 maja), grupa Cisco’s Talos Intelligence Group Blog zamieściła swoją analizę sytuacji. Wskazano m. in. na możliwość dalszego rozprzestrzeniania się wirusa poprzez skanowanie wewnętrznych zakresów zainfekowanej sieci oraz wykorzystania luk w zewnętrznych domenach internetowych. Autorzy analizy zalecili niepłacenie okupu z powodu braku gwarancji zwrotu dostępu do plików. Przedstawili również swoje rekomendacje co do zastosowania środków bezpieczeństwa. Oprócz aktualizacji systemu operacyjnego i baz oprogramowania antywirusowego do zaleceń włączono m. in. blokadę komunikacji wychodzącej do węzłów sieci TOR.

Z kolei na blogu blog.fox-it.com poza dostępnymi już w Internecie informacjami o sposobie ataku i działaniach niezbędnych do zabezpieczenia się przed nim, pojawiło się doniesienie, że rozprzestrzeniający się złośliwy robak sam ma słabą stronę, wyłącznik (killswitch) dający szansę na zablokowanie wszystkich funkcji wirusa. Otóż – jak zauważył analityk z @MalwareTechBlog – WannaCry bezpośrednio

po uruchomieniu na urządzeniu ofiary próbował łączyć się z domeną www.iuqerfsodp9ifjaposdfjhgosurijfaewrwergwea.com. Skuteczne połączenie obezwładniłoby wirus, nie dopuszczając do szyfrowania plików i dalszego rozprzestrzeniania. Złośliwość robaka polegała jednak na tym, że adres domeny przez część programów antywirusowych identyfikowany był jako groźny, w związku z czym połączenie było automatycznie blokowane. W ten paradoksalny sposób zabezpieczenie antywirusowe umożliwiało rozprzestrzenianie się wirusa.

Ekspert, który dokonał odkrycia, niezwłocznie (o godz. 17:08:04) zarejestrował domenę o tym adresie i w ten sposób zatrzymał postęp epidemii. Analitycy zwrócili jednak od razu uwagę, że pozostawienie takiego „wyłącznika” w kodzie wirusa można interpretować zarówno jako niedopatrzenie programistów jak również jako celowy zabieg utrudniający analizę działania robaka w wydzielonym środowisku laboratoryjnym. Spośród polskich branżowych portali w piątek 12 maja o ataku wirusa informowały – sekurak.pl i zaufanatrzeciastrona.pl. W sobotę, 13 maja do akcji informacyjnej włączył się portal cyberdefence24, a następnie liczne polskie media. Około godz. 16:00 portal niebezpiecznik.pl opublikował obszerny artykuł obrazujący zasięg i skutki infekcji na całym świecie.

W poniedziałek, 15 maja Rządowe Centrum Bezpieczeństwa rozesłało otrzymany od CERT Polska raport na temat ataku. Z danych wynikało, że w polskich adresach IP odnotowano ok. tysiąca wystąpień wirusa.

Od wtorku, 16 maja Narodowe Centrum Cyberbezpieczeństwa zaczęło docierać indywidualnie z informacją do operatorów sieci, z których odnotowano połączenia z adresem domeny blokującej działanie robaka.

W kolejnych dniach, w wyniku pogłębionej analizy zdarzenia, eksperci z firm Symantec i Kaspersky Lab stwierdzili, że za cyberatakiem stoi północnokoreańska grupa hakerska Lazarus. Grupa ta oskarżana jest o szereg cyberataków, do których dochodziło co najmniej od 2009 roku, m.in. o kradzież 81 milionów dolarów z banku centralnego w Bangladeszu, cyberatak na firmę Sony Pictures Entertainment z 2014 r., czy długoletnią negatywną kampanię przeciwko organizacjom demokratycznym z Korei Południowej.

Już w momencie opanowania sytuacji związanej z atakiem WannaCry analitycy podkreślali, że nie można wykluczyć potencjalnych zagrożeń, których charakter i zasięg może być jeszcze poważniejszy.

Tę prognozę potwierdziły zdarzenia z ostatnich dni czerwca. 27 czerwca br. między godziną 13:00 a 14:00 pojawiły się pierwsze informacje na Twitterze o nowym zmasowanym ataku na instytucje zlokalizowane na terenie Ukrainy. Ofiarami padły: ukraiński Gabinet Rady Ministrów, firmy sektora energetycznego, banki, firmy telekomunikacyjne, Ministerstwo Spraw Wewnętrznych, systemy w elektrowni w Czernobylu czy system ekranów informacyjnych na kijowskim lotnisku. Wśród ofiar w innych krajach jest Rosnieft, międzynarodowa firma spedycyjna Maersk, dostawca energii Ukrenergo, a także producent samolotów Antonov. Niektóre artykuły wspominają o setkach firm prywatnych. W Polsce ofiarami infekcji mogły paść takie firmy jak dom mediowy MediaCom i spółki z tej samej grupy kapitałowej, Kronospan, Intercars z branży motoryzacyjnej, Mondelez we Wrocławiu, TNT czy Raben z branży logistycznej.

Pierwsze opinie wskazywały na zmodyfikowaną odmianę znanego wcześniej robaka Petya. Efektem działania szkodliwego oprogramowania jest zaszyfrowanie sektora rozruchowego dysku twardego (MBR) oraz katalogów na dysku komputera, a następnie jego restart i brak możliwości uruchomienia. Dopiero po kilku godzinach ukazała się dodatkowa informacja z Ukrainy, że źródłem ataku było popularne oprogramowanie „M.E.doc”, z którego korzystają ukraińskie instytucje i firmy do zarządzania elektronicznym obiegiem dokumentów. Hakerzy podmienili aktualizację tego oprogramowania na serwerze „upd.me-doc.com.ua (92.60.184.55)” na złośliwą, a ta poprzez funkcję automatycznej aktualizacji została zaciągnięta i uruchomiona w sieciach firm i instytucji będących użytkownikami programu. Atak na polskie sieci może być skutkiem ubocznym — część zaatakowanych firm podaje, że ma oddziały na Ukrainie i jest z nimi połączona wspólną siecią komputerową. Mogło to spowodować propagację robaka do Polski.

Z uwagi na kolejny w krótkim czasie i niepokojący ze względu na skalę atak, Premier Beata Szydło zwołała 28 czerwca br. w Rządowym Centrum Bezpieczeństwa posiedzenie Rządowego Zespołu Zarządzania Kryzysowego, w którym udział wzięli m. in. minister spraw wewnętrznych i administracji Mariusz Błaszczak, minister cyfryzacji Anna Streżyńska, minister obrony narodowej Antoni Macierewicz, minister spraw zagranicznych Witold Waszczykowski, minister – koordynator służb specjalnych Mariusz Kamiński i szefowie służb. Uczestnicy posiedzenia omówili sytuację związaną z atakami oraz działania prowadzone przez poszczególne instytucje. Agencja Bezpieczeństwa Wewnętrznego, na polecenie Koordynatora Służb Specjalnych, rozesłała do 70 instytucji rekomendacje działań dotyczących postępowania w związku z atakami teleinformatycznymi. Zalecenia dotyczą m.in.: tworzenia kopii bezpieczeństwa, uaktualniania systemów, a także prowadzenia szkoleń i ćwiczeń dla pracowników. Rządowe Centrum Bezpieczeństwa koordynuje przepływ informacji, tj. agreguje dane dotyczące zagrożeń pochodzące od trzech największych CERT-ów (Computer Emergency Response Team): CERT Polska, CERT ABW i CERT MON, a następnie przekazuje członkom Rządowego Zespołu Zarządzania Kryzysowego.

Źródła:

- http://www.independent.co.uk/news/uk/home-news/nhs-cyber-attack-hospitals-hack-england-emergency-patients-divert-shut-down-a7732816.html

- https://sekurak.pl/masowy-atak-na-publiczna-sluzbe-zdrowia-w-uk-chaos-ransomware-i-grozba-globalnego-ataku

- https://zaufanatrzeciastrona.pl/post/masowa-niezwykle-skuteczna-kampania-ransomware-wylacza-cale-firmy/

- https://zaufanatrzeciastrona.pl/post/komunikacja-polskich-instytucji-panstwowych-na-temat-wannacry-analiza

- https://niebezpiecznik.pl/post/zamkniete-szpitale-i-zaklady-pracy-uderzenie-robaka-wannacry-i-olbrzymie-straty-na-calym-swiecie/

- https://securelist.com/wannacry-ransomware-used-in-widespread-attacks-all-over-the-world/78351/

- http://blog.talosintelligence.com/2017/05/wannacry.html

- https://blog.fox-it.com/2017/05/12/massive-outbreak-of-ransomware-variant-infects-large-amounts-of-computers-around-the-world/

- https://securingtomorrow.mcafee.com/executive-perspectives/analysis-wannacry-ransomware-outbreak/

- https://technet.microsoft.com/pl-pl/library/security/ms17-010.aspx

- https://blog.malwarebytes.com/threat-analysis/2017/05/the-worm-that-spreads-wanacrypt0r/

- https://www.slideshare.net/nrc/cyber-securityreport2017

- https://www.symantec.com/connect/blogs/wannacry-ransomware-attacks-show-strong-links-lazarus-group

- http://businessinsider.com.pl/technologie/nowe-technologie/ransomware-wannacry-ekspert-wykryl-nowego-robaka-eternalrocks/5jtz3fb

- http://www.bbc.com/news/technology-39901382

- https://www.dobreprogramy.pl/WikiLeaks-ujawnia-hakerskie-narzedzia-CIA-zgodne-takze-z-Windows-10,News,81147.html

- http://www.cyberdefence24.pl/595214,cyberatak-na-skale-swiatowa-paraliz-brytyjskiej-sluzby-zdrowia

- https://www.greeneris.com/produktyuslug/bezpieczenstwo/cisco-umbrella-opendns/

KOMENTARZ

Ataki teleinformatyczne z ostatnich tygodni i ich konsekwencje dowodzą, że kwestia ochrony cyberprzestrzeni jest kluczowa, a działania powinny być prowadzone na wielu poziomach. Na szczeblu państwowym konieczne jest zwiększenie efektywności współdziałania podmiotów zapewniających bezpieczeństwo w tym obszarze. Narzędziem do realizacji postulatu ma być, zgodnie z dokumentem pn. Krajowe Ramy Polityki Cyberbezpieczeństwa Rzeczypospolitej Polskiej (KRPC RP) na lata

2017-2022, platforma zintegrowanego systemu wymiany informacji. W omawianym ataku ransomware bardzo przydatne byłyby atrybuty takiej platformy, w tym kompleksowa, następująca w czasie rzeczywistym, agregacja informacji o eskalacji zagrożenia. Do czasu wdrożenia projektowanej platformy przyśpieszenie prac nad systemem wymiany informacji powinno być realizowane równolegle ze zwiększaniem wykorzystania już dostępnych narzędzi automatycznej agregacji i współdzielenia informacji.

Jednocześnie niezbędne jest podjęcie działań edukacyjnych i informacyjnych w celu zwiększenia odporności społeczeństwa. Chodzi zwłaszcza o kształtowanie właściwych zachowań w komunikacji poprzez portale społecznościowe oraz pocztę email, jako najczęściej wykorzystywane kanały socjotechnicznych form ataków internetowych.