Jarosław Pudzianowski – Rządowe Centrum Bezpieczeństwa

Zapewnienie bezpieczeństwa systemów teleinformatycznych kluczowych dla bezpieczeństwa państwa i jego obywateli oraz służących sprawnemu funkcjonowaniu organów administracji publicznej, instytucji i przedsiębiorców w świetle coraz częściej ujawnianych zagrożeń pochodzących z cyberprzestrzeni bezspornie jest działaniem priorytetowym. Dotychczas stosowane systemy antywirusowe, systemy detekcji (IDS) i zapobiegania (IPS) włamaniom oraz firewalle nie zawsze są wystarczające. Koniecznym jest stosowanie rozwiązań opartych o Systemy Wczesnego Ostrzegania o Zagrożeniach.

W ramach zapewnienia bezpieczeństwa teleinformatycznego operatorów infrastruktury krytycznej, ABW w celu zapobiegania i przeciwdziałania oraz zwalczania zdarzeń o charakterze terrorystycznym, po udanym wdrożeniu w podmiotach administracji publicznej, wdraża u operatorów IK System Wczesnego Ostrzegania o Zagrożeniach występujących w sieci internet, zwany dalej „systemem ostrzegania”, prowadzi go i koordynuje jego funkcjonowanie. Wynika to z art. 32aa ustawy z dnia 24 maja 2002 r. o Agencji Bezpieczeństwa Wewnętrznego oraz Agencji Wywiadu Dz. U. z 2018 r. poz. 2387, 2245 i 2399, z 2019 r. poz. 53, 125, 1091.

System ten jest efektem współpracy Departamentu Bezpieczeństwa Teleinformatycznego ABW oraz działającego w ramach NASK zespołu CERT Polska. System Wczesnego Ostrzegania, pierwotnie noszący nazwę ARAKIS, początkowo powstał na potrzeby wsparcia ochrony zasobów teleinformatycznych administracji państwowej.

System ten jest efektem współpracy Departamentu Bezpieczeństwa Teleinformatycznego ABW oraz działającego w ramach NASK zespołu CERT Polska. System Wczesnego Ostrzegania, pierwotnie noszący nazwę ARAKIS, początkowo powstał na potrzeby wsparcia ochrony zasobów teleinformatycznych administracji państwowej.

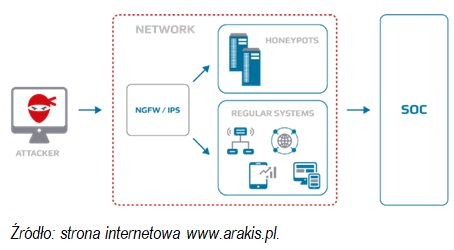

System Wczesnego Ostrzegania o Zagrożeniach w sieci internet jest modularnym systemem ostrzegania przed zagrożeniami sieciowymi. Jego działanie opiera się o analizę ruchu sieciowego, korelując ją z wzorcami ataków (w tym APT) jak również z globalnymi źródłami i rozproszonej sieci sond honeypotowych.

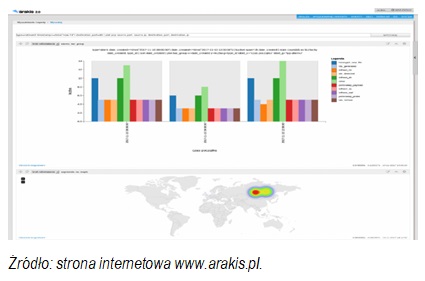

Za pomocą systemu w sposób automatyczny można generować raporty o zidentyfikowanych zagrożeniach. Umożliwia on także generowanie opisu zaobserwowanych incydentów w postaci sygnatur oraz alarmów. System korzysta z najnowszych algorytmów automatycznego wykrywania powtarzających się wzorców zagrożeń. Nielegalny ruch sieciowy jest poddawany szeregowi równoległych analiz w centralnym klastrze obliczeniowym. Dodatkowo, daje możliwość analizy ruchu produkcyjnego wewnątrz sieci, a także analizę logów z produkcyjnych serwerów www.

Efektywne wykrywanie incydentów zagrażających cyberbezpieczeństwu chronionej sieci wymaga sprawnie współdziałających mechanizmów agregacji i korelacji danych rejestrowanych przez sieć sond. Stworzenie tego systemu to efekt pracy zespołu badawczego nad wieloma odrębnymi zagadnieniami technicznymi i naukowymi.

sond. Stworzenie tego systemu to efekt pracy zespołu badawczego nad wieloma odrębnymi zagadnieniami technicznymi i naukowymi.

W zakres ten wchodzi m.in.: opracowanie algorytmów wykrywających, zarówno w czasie rzeczywistym jak i w historii zdarzeń, wzorce komunikacji skierowane do sieci pułapek, zaprojektowanie uczenia maszynowego do tworzenia modeli zapytań kierowanych do serwerów oraz opracowanie procesu testowania algorytmów oceniających zgodność zapytań z ujawnionym wzorcem.

Jednym z podstawowych komponentów systemu jest sieć honeypotów, czyli usług pułapek wabiących atakującego oraz rejestrujących jego działania. Skuteczne wykorzystanie ich potencjału wymagało zastosowania w architekturze systemu zaawansowanych metod inżynierii sieciowej, redukujących prawdopodobieństwo detekcji obecności pułapki i zwiększających jakość wytwarzanych sygnatur.

Wyniki analiz są prezentowane w postaci map, wykresów i diagramów, a użytkownik ma pełną swobodę w budowaniu z nich, aktualizowanych na bieżąco raportów.

System Wczesnego Ostrzegania jest typowym systemem zabezpieczającym i w żadnym wypadku nie zastępuje funkcjonalności standardowych systemów ochrony sieci takich jak firewall, antywirus czy IDS/IPS.

Ze względu jednak na swoją specyfikę może być z powodzeniem stosowany jako uzupełnienie w/w systemów, dostarczając informacji na temat:

- Nowych zagrożeń (globalnych) pojawiających się w sieci internet, m.in.:

- nowo wykrytych samo-propagujących się zagrożeń;

- nowych typów ataków, obserwowanych z poziomu dużej liczby lokalizacji;

- trendów aktywności ruchu sieciowego na poszczególnych portach;

- trendów aktywności wirusów rozsyłanych pocztą elektroniczną.

- Zagrożeń lokalnych związanych z konkretną, chronioną lokalizacją:

- braku aktualnych definicji baz systemów antywirusowych;

- zainfekowanych hostów w sieci wewnętrznej;

- nieszczelnej konfiguracji brzegowych systemów zaporowych;

- prób skanowania publicznej przestrzeni adresowej zarówno z internetu jak i z sieci wewnętrznej.

Ponadto, zaimplementowane w systemie narzędzia umożliwiają m. in. porównanie statystyk ruchu sieciowego widzianego z poziomu chronionej lokalizacji z globalnym obrazem, pochodzącym z wszystkich zainstalowanych sensorów oraz zobrazowanie geograficznej lokalizacji podejrzanego ruchu. Unikalną cechą systemu jest przy tym fakt, że nie monitoruje on w żaden sposób treści przesyłanych informacji w sieci internet. Sondy systemu instalowane są bowiem poza chronioną siecią wewnętrzną instytucji, po stronie sieci internet.

System może być zasilany danymi przesyłanymi przez cztery kategorie sensorów:

- reflektor: sensor odpowiedzialny za utrzymywanie komunikacji pomiędzy odpowiednio skonfigurowanymi adresami usług pułapek i farmą honeypotów, zbierającą dane na temat rejestrowanych zagrożeń oraz nadużyć w sieci chronionej;

- forwarder: sensor odbierający i przekazujący logi zewnętrznych systemów bezpieczeństwa, m.in. zapór sieciowych (firewalli) oraz systemów antywirusowych;

- TAS: sensor odpowiedzialny za wykrywanie w monitorowanym ruchu niebezpiecznych komunikacji, m.in. z sieciami botów (bot-net) oraz przesyłanie informacji o podejrzanych zdarzeniach do centrum systemu ARAKIS 2.0;

- sensor SCADA: sensor odpowiedzialny utrzymywanie komunikacji z siecią pułapek wyposażonych w usługi systemów automatyki przemysłowej.

Dzięki modułowej architekturze, system można łatwo rozbudowywać o kolejne serwisy. Istotnym elementem jest graficzny interfejs użytkownika umożliwiający:

- zarządzanie komponentami systemu;

- analizę i wizualizację danych;

- wyszukiwanie danych przy użyciu autorskiego języka AQL (Arakis Query Language);

- automatyczne generowanie raportów, integrowanych z danymi z klasy SIEM;

- komponowanie paneli operatorskich (dashboardów), dostosowanych do potrzeb użytkownika.

Obecnie procedowany jest projekt rozporządzenia, regulujący tryb i sposób wdrożenia przez ABW Systemu Wczesnego Ostrzegania u operatorów infrastruktury krytycznej.

Źródła:

- https://www.csirt.gov.pl/cer/system-arakis-gov/310,SystemARAKISGOV.html

- https://www.arakis.pl/

- https://www.nask.pl/pl/dzialalnosc/badania-i-rozwoj/projekty-badawcze/447,System-wczesnego-ostrzegania-o-cyberzagrozeniach-ARAKIS.html

- https://www.cert.pl/tag/arakis/